SS7 : Au cœur des réseaux téléphoniques mondiaux

Imaginez un réseau routier complexe où chaque voiture représente un appel téléphonique. Pour que la circulation soit fluide et efficace, un système de signalisation performant est indispensable : panneaux, feux tricolores, etc. Dans le monde des télécommunications, le SS7 joue ce rôle crucial. Véritable chef d'orchestre des réseaux, il assure la bonne direction des appels et la communication entre les différents éléments du réseau. Cet article vous explique le fonctionnement de ce système essentiel

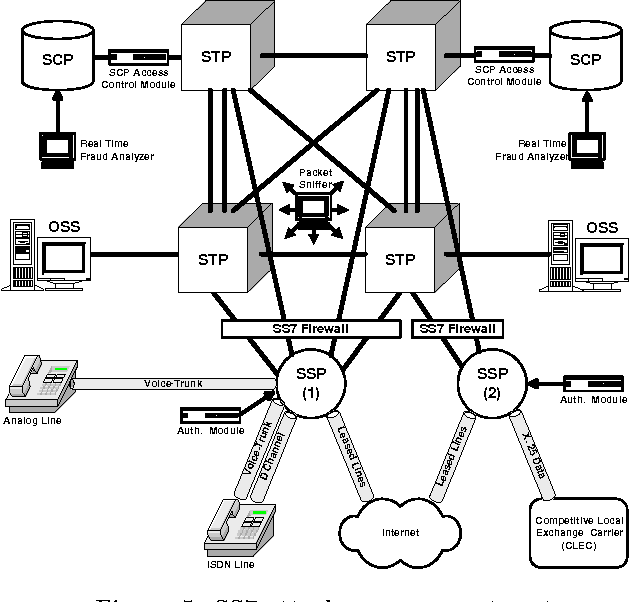

Architecture générale : un réseau superposé

L'architecture du SS7 se caractérise par sa nature hors bande (out-of-band). Cela signifie que le réseau SS7 est physiquement et logiquement séparé du réseau qui transporte la voix (ou les données). Cette séparation offre plusieurs avantages :

- Efficacité accrue : La signalisation n'interfère pas avec la transmission de la voix, ce qui permet un établissement plus rapide des appels.

- Flexibilité : L'ajout de nouveaux services et fonctionnalités est facilité, car il n'est pas nécessaire de modifier le réseau de transmission de la voix.

- Robustesse : En cas de problème sur le réseau vocal, le réseau SS7 peut continuer à fonctionner et à gérer la signalisation.

Le SS7 est un réseau maillé, où les différents composants sont interconnectés par des liens de signalisation. Cette topologie offre une redondance et une fiabilité accrues.

Composants principaux

-

Points de Signalisation (PS) ou Signaling Points (SP): Ce sont les nœuds du réseau SS7, identifiés par un code unique appelé Point Code. Ce code permet d'adresser les messages SS7. Il existe trois types de PS :

- Points de Commutation de Service (PCS) ou Service Switching Points (SSP): Ce sont les interfaces entre le réseau téléphonique et le réseau SS7. Ils sont généralement intégrés aux commutateurs téléphoniques (centraux).

- Fonction technique : Ils génèrent et interprètent les messages SS7 pour contrôler l'établissement, le maintien et la fin des appels. Ils gèrent également les interactions avec les bases de données pour les services supplémentaires.

- Exemple : Un commutateur local (CO) ou un commutateur de transit (TS).

- Points de Transfert de Signalisation (PTS) ou Signal Transfer Points (STP): Ce sont des routeurs spécialisés dans le traitement et l'acheminement des messages SS7. Ils n'interviennent pas directement dans le traitement des appels, mais assurent la connectivité entre les autres PS.

- Fonction technique : Ils reçoivent les messages SS7, analysent l'adresse de destination (Point Code) et les acheminent vers le PS approprié. Ils gèrent également la congestion du réseau SS7.

- Exemple : Des routeurs dédiés dans le réseau d'un opérateur, souvent redondés pour assurer la continuité de service.

- Points de Contrôle de Service (PCS) ou Service Control Points (SCP): Ce sont des bases de données qui fournissent des informations supplémentaires pour le traitement des appels.

- Fonction technique : Ils stockent des informations telles que les profils d'abonnés, les numéros spéciaux, les services de prépaiement, etc. Les SSP interrogent les SCP via le protocole TCAP pour obtenir ces informations.

- Exemple : Une base de données contenant les informations de localisation des abonnés mobiles (HLR).

- Points de Commutation de Service (PCS) ou Service Switching Points (SSP): Ce sont les interfaces entre le réseau téléphonique et le réseau SS7. Ils sont généralement intégrés aux commutateurs téléphoniques (centraux).

-

Liens de Signalisation (LS) ou Signaling Links (SL): Ce sont les canaux de communication qui relient les PS entre eux. Ils transportent les messages SS7.

- Caractéristiques techniques : Ils peuvent utiliser différents supports physiques, tels que des liaisons T1/E1, des liaisons numériques à large bande ou même des réseaux IP. Ils utilisent des protocoles de niveau 1 et 2 spécifiques (MTP 1 et MTP 2) pour assurer la transmission fiable des données.

- Types de liens :

- Liens A (Access Links): Relient un SSP à un STP.

- Liens B (Bridge Links): Relient deux STP entre eux.

- Liens C (Cross Links): Relient deux STP du même niveau hiérarchique.

- Liens D (Diagonal Links): Relient deux STP de niveaux hiérarchiques différents.

- Liens E (Extended Links): Relient un SCP à un STP.

- Liens F (Fully Associated Links): Relient directement deux SSP sans passer par un STP (rarement utilisé).

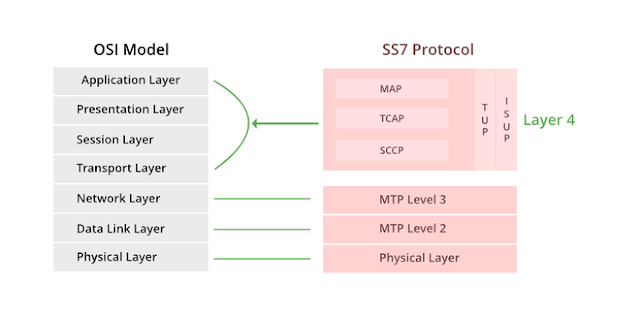

Protocoles clés (couches du SS7)

Le SS7 est basé sur un modèle en couches, similaire au modèle OSI. Les couches les plus importantes sont :

- MTP (Message Transfer Part) (Couches 1-3): Assure le transport fiable des messages SS7.

- MTP 1 (Couche physique): Définit les caractéristiques électriques et physiques des liens de signalisation.

- MTP 2 (Couche liaison de données): Assure la transmission fiable des données sur les liens de signalisation, avec des mécanismes de détection et de correction d'erreurs.

- MTP 3 (Couche réseau): Gère l'adressage et le routage des messages SS7 entre les différents PS.

- ISUP (ISDN User Part) (Couche 4): Protocole utilisé pour la signalisation des appels vocaux. Il définit les messages utilisés pour l'établissement, le maintien et la fin des appels (IAM, ACM, ANM, REL, etc.).

- TCAP (Transaction Capabilities Application Part) (Couche 4): Protocole utilisé pour les transactions et les requêtes de bases de données. Il permet aux SSP d'interroger les SCP pour obtenir des informations.

- SCCP (Signaling Connection Control Part) (Couche 4): Fournit des services de connexion orientée et non orientée pour les protocoles de niveau supérieur, notamment TCAP.

Détails techniques des protocoles et du fonctionnement du SS7

1. La pile de protocoles SS7 : une architecture en couches

Comme mentionné précédemment, le SS7 s'articule autour d'une architecture en couches, comparable au modèle OSI, mais avec ses propres spécificités. Cette structure modulaire permet une plus grande flexibilité et une meilleure gestion des différentes fonctions de signalisation.

Voici les principales couches du SS7, en commençant par les couches basses, les plus proches du matériel :

-

MTP (Message Transfer Part) – Parties Transfert de Message (Couches 1 à 3): C'est la base du SS7, assurant le transport fiable des messages entre les Points de Signalisation (PS).

- MTP Niveau 1 (Couche physique):

- Définit les caractéristiques électriques, physiques et mécaniques des liens de signalisation.

- Spécifie les types d'interfaces (par exemple, E1, T1, DS0), les débits binaires et les connecteurs.

- Assure la transmission des bits bruts sur le support physique.

- MTP Niveau 2 (Couche liaison de données):

- Responsable de la transmission fiable des messages entre deux PS directement connectés.

- Utilise des mécanismes de détection et de correction d'erreurs (par exemple, la détection des erreurs de transmission par CRC, la retransmission des messages perdus).

- Définit le format des messages (Unités de Signalisation de Message – MSU), incluant des champs pour le séquençage, la détection d'erreurs et le contrôle de flux.

- MTP Niveau 3 (Couche réseau):

- Gère le routage des messages SS7 à travers le réseau de signalisation.

- Utilise le code de point (Point Code) pour adresser les messages.

- Assure la gestion de la congestion du réseau SS7.

- Fournit des fonctions de gestion du réseau, comme le reroutage en cas de panne d'un lien.

- MTP Niveau 1 (Couche physique):

-

ISUP (ISDN User Part) – Partie Utilisateur RNIS (Couche 4): Protocole dédié à la signalisation des appels vocaux et des services RNIS.

- Définit les messages utilisés pour l'établissement, le maintien et la fin des appels (par exemple, IAM, ACM, ANM, REL).

- Gère les informations relatives à l'appel, telles que les numéros d'appelant et d'appelé, le type d'appel, etc.

- Fournit des fonctions pour les services supplémentaires, comme le renvoi d'appel ou la présentation du numéro.

-

TCAP (Transaction Capabilities Application Part) – Partie Application des Capacités Transactionnelles (Couche 4): Protocole utilisé pour les transactions et les requêtes de bases de données.

- Permet aux PS d'interroger des bases de données (SCP) pour obtenir des informations, par exemple, pour la validation des numéros, la localisation des abonnés mobiles ou les services de prépaiement.

- Utilise des dialogues pour gérer les échanges de messages entre les PS et les SCP.

-

SCCP (Signaling Connection Control Part) – Partie Contrôle de Connexion de Signalisation (Couche 4): Fournit des services de transport pour les protocoles de niveau supérieur, notamment TCAP.

- Offre deux types de services :

- Orienté connexion: Établit une connexion logique entre deux PS avant l'échange de données.

- Sans connexion: Envoie les messages sans établir de connexion préalable.

- Utilise l'adressage global des titres (Global Title) pour identifier les applications.

- Offre deux types de services :

2. Fonctionnement détaillé : l'exemple du message IAM

Prenons l'exemple du message IAM (Initial Address Message), un message crucial dans l'établissement d'un appel :

- Déclenchement : Lorsqu'un abonné A compose un numéro et que son commutateur (SSP A) détecte une demande d'appel, il génère un message IAM.

- Contenu du message IAM : Ce message contient des informations essentielles :

- Numéro d'appelant (Calling Party Number): Le numéro de téléphone de l'abonné A.

- Numéro d'appelé (Called Party Number): Le numéro de téléphone de l'abonné B.

- Type d'appel (Nature of Address): Indique le type de numéro (national, international, etc.).

- Routage (Routing Information): Des informations utilisées pour router le message à travers le réseau SS7.

- Routage du message IAM : Le SSP A envoie le message IAM au STP le plus proche. Le STP analyse le numéro d'appelé et utilise les informations de routage (par exemple, les tables de routage basées sur le Point Code) pour déterminer le STP suivant, jusqu'à atteindre le SSP B (commutateur de l'abonné B).

- Traitement du message IAM par le SSP B : Le SSP B reçoit le message IAM, vérifie la disponibilité de l'abonné B et initie la sonnerie.

3. Interopérabilité et normalisation

Le SS7 est un standard international normalisé par l'UIT-T (Union Internationale des Télécommunications – Secteur des Télécommunications) sous la série de recommandations Q.700. Cette normalisation assure l'interopérabilité entre les équipements de différents constructeurs et les réseaux de différents opérateurs.

Services et applications du SS7

Abordons maintenant les services et applications du SS7, en détaillant comment ce protocole rend possibles diverses fonctionnalités que nous utilisons quotidiennement.

1. Services de base supportés par le SS7

Le SS7 est fondamentalement conçu pour gérer les aspects suivants des communications :

- Établissement d'appel (Call Setup): C'est la fonction première du SS7. Elle permet d'initier un appel, de router la signalisation vers le destinataire, de gérer la sonnerie et de connecter les deux parties une fois l'appel accepté. Les messages IAM, ACM et ANM, que nous avons vus précédemment, jouent un rôle crucial dans ce processus.

- Maintien d'appel (Call Maintenance): Pendant la durée d'un appel, le SS7 gère les événements tels que la mise en attente, le transfert d'appel ou la conférence téléphonique.

- Libération d'appel (Call Teardown): Le SS7 signale la fin d'un appel et libère les ressources utilisées, permettant ainsi de nouveaux appels. Le message REL est utilisé à cet effet.

2. Services avancés et applications rendues possibles par le SS7

Au-delà des fonctions de base, le SS7 est le socle d'une multitude de services à valeur ajoutée :

- Identification de l'appelant (Calling Line Identification - CLI) ou Présentation du Numéro (PDN): Permet d'afficher le numéro de téléphone de l'appelant sur le téléphone du destinataire. Ceci est rendu possible grâce à la transmission du numéro de l'appelant dans le message IAM.

- Renvoi d'appel (Call Forwarding): Permet de rediriger les appels entrants vers un autre numéro. Le SS7 gère la signalisation nécessaire à cette redirection.

- Conférence téléphonique (Conference Calling): Permet de connecter plusieurs interlocuteurs dans une même conversation. Le SS7 gère l'établissement et le maintien de cette conférence.

- Mise en attente (Call Waiting): Permet à un abonné déjà en communication d'être informé d'un nouvel appel entrant et de le mettre en attente.

- Transfert d'appel (Call Transfer): Permet de transférer un appel en cours vers un autre numéro.

- Services de numéros spéciaux (par exemple, les numéros verts, les numéros d'urgence): Le SS7 permet de router les appels vers ces numéros spéciaux en fonction de règles spécifiques.

- Itinérance mobile (Roaming): Le SS7 est essentiel pour permettre aux abonnés mobiles d'utiliser leur téléphone sur les réseaux d'autres opérateurs. Il permet l'échange d'informations entre les bases de données des différents opérateurs (HLR et VLR) pour authentifier l'abonné et gérer les appels.

- SMS (Short Message Service): Bien que les SMS utilisent un protocole distinct (MAP – Mobile Application Part), ils s'appuient sur l'infrastructure SS7 pour leur transport et leur routage.

- Services de localisation (par exemple, la géolocalisation d'un téléphone mobile): Le SS7 permet de localiser un téléphone mobile en interrogeant les bases de données du réseau.

3. Interaction avec les bases de données (SCP) via TCAP

Un aspect important du SS7 est son interaction avec les bases de données (SCP) via le protocole TCAP. Cela permet de fournir des services plus complexes :

- Requêtes d'informations : Lorsqu'un SSP a besoin d'informations supplémentaires pour traiter un appel (par exemple, pour vérifier le solde d'un compte prépayé ou pour obtenir des informations sur un numéro spécial), il envoie une requête TCAP au SCP concerné.

- Échanges d'informations pour l'itinérance : Lors d'un déplacement à l'étranger, le réseau visité interroge le HLR (Home Location Register) de l'opérateur d'origine de l'abonné via TCAP pour authentifier l'abonné et obtenir son profil.

- Services de numéros spéciaux et de taxation : Les SCP contiennent les informations nécessaires pour router les appels vers les numéros spéciaux et pour appliquer les tarifs spécifiques.

4. Évolution et avenir du SS7

Bien que le SS7 soit un protocole éprouvé et largement déployé, il présente certaines limitations, notamment en termes de sécurité et de capacité à supporter les nouveaux services multimédias. C'est pourquoi les opérateurs télécoms migrent progressivement vers des architectures basées sur IP, telles que l'IMS (IP Multimedia Subsystem), qui utilisent le protocole SIP (Session Initiation Protocol). Cependant, le SS7 reste encore largement utilisé et continuera de jouer un rôle important dans les réseaux de télécommunications pendant encore de nombreuses années, notamment pour l'interconnexion avec les réseaux existants.

Sécurité

Abordons maintenant un aspect crucial, mais souvent négligé, du SS7 : sa sécurité. Malheureusement, le SS7, conçu dans les années 1970, présente des vulnérabilités qui peuvent être exploitées par des acteurs malveillants.

1. Vulnérabilités inhérentes au SS7

Plusieurs facteurs contribuent aux faiblesses de sécurité du SS7 :

- Conception ancienne : Le SS7 a été conçu à une époque où la sécurité n'était pas une préoccupation aussi importante qu'aujourd'hui. Les mécanismes d'authentification et de contrôle d'accès sont limités.

- Confiance implicite entre les opérateurs : Le SS7 repose sur une relation de confiance entre les opérateurs télécoms. On supposait que les acteurs connectés au réseau SS7 étaient dignes de confiance. Cette hypothèse ne tient plus face à la sophistication des attaques actuelles.

- Manque de chiffrement : Les messages SS7 ne sont généralement pas chiffrés, ce qui les rend vulnérables à l'interception et à la manipulation.

- Complexité du protocole : La complexité du SS7 rend difficile la détection et la correction des vulnérabilités.

2. Types d'attaques SS7

Les vulnérabilités du SS7 peuvent être exploitées pour mener différents types d'attaques :

- Interception d'appels et de SMS : Un attaquant peut intercepter les messages SS7 contenant les informations relatives aux appels et aux SMS, ce qui lui permet d'écouter les conversations et de lire les messages.

- Localisation d'abonnés : En envoyant des requêtes spécifiques au réseau SS7, un attaquant peut localiser la position géographique d'un abonné.

- Redirection d'appels et de SMS : Un attaquant peut rediriger les appels et les SMS d'un abonné vers un autre numéro, lui permettant ainsi d'intercepter les communications destinées à la victime.

- Déni de service (DoS) : Un attaquant peut surcharger le réseau SS7 avec un grand nombre de messages, ce qui peut perturber ou interrompre les services de communication.

- Fraude à la facturation : En manipulant les messages SS7, un attaquant peut générer des appels frauduleux et les facturer à un autre abonné.

3. Exemples concrets d'attaques et leurs conséquences

- Interception des codes de double authentification (2FA) par SMS : Une attaque courante consiste à intercepter les SMS contenant les codes de double authentification, permettant ainsi à l'attaquant d'accéder aux comptes en ligne de la victime.

- Espionnage ciblé : Des gouvernements ou des acteurs malveillants peuvent utiliser les vulnérabilités du SS7 pour espionner des individus ciblés, en interceptant leurs communications et en localisant leurs mouvements.

- Fraude internationale à la minute : Des fraudeurs peuvent utiliser le SS7 pour générer des appels vers des numéros surtaxés, leur permettant ainsi de générer des revenus illégaux.

4. Mesures de protection et atténuation

Face à ces menaces, plusieurs mesures peuvent être mises en place pour renforcer la sécurité du SS7 :

- Filtrage des messages : Mettre en place des filtres pour bloquer les messages SS7 suspects ou non autorisés.

- Surveillance du réseau : Surveiller attentivement le trafic SS7 pour détecter les activités anormales.

- Authentification renforcée : Mettre en place des mécanismes d'authentification plus robustes entre les opérateurs.

- Chiffrement des messages (bien que complexe à mettre en œuvre à grande échelle) : Le chiffrement des messages SS7 pourrait considérablement renforcer la sécurité, mais cela représente un défi technique important en raison de la complexité du protocole et de l'impact potentiel sur les performances du réseau.

- Migration vers des architectures plus sécurisées (IMS) : La migration progressive vers des architectures basées sur IP, telles que l'IMS, qui utilisent des protocoles plus modernes et plus sécurisés comme SIP, est une solution à long terme.

- Collaboration entre les opérateurs : Une collaboration étroite entre les opérateurs est essentielle pour partager les informations sur les menaces et coordonner les mesures de sécurité.

5. Importance de la sensibilisation

Il est crucial de sensibiliser les opérateurs télécoms, les autorités de régulation et le public aux risques liés à la sécurité du SS7. Une meilleure compréhension des menaces permet de mettre en place des mesures de protection plus efficaces.

Les évolutions et les alternatives du SS7

Introduction : Le SS7 face aux défis du XXIe siècle

Comme nous l'avons vu, le SS7 a été une révolution dans le monde des télécommunications, permettant l'automatisation et l'enrichissement des services téléphoniques. Cependant, son architecture, conçue à une époque où les besoins et les menaces étaient différents, montre aujourd'hui des limites face à l'explosion du trafic de données, la convergence des réseaux et les exigences accrues en matière de sécurité.

1. Les limites du SS7 qui motivent les évolutions et les alternatives

- Bande passante limitée : Le SS7, initialement conçu pour transporter des messages de signalisation courts, peine à gérer le volume croissant de données associé aux nouveaux services multimédias (vidéo, données).

- Complexité et manque de flexibilité : L'architecture du SS7, bien que robuste, est complexe et difficile à adapter aux nouvelles technologies et aux nouveaux services. L'ajout de nouvelles fonctionnalités nécessite souvent des modifications importantes de l'infrastructure.

- Vulnérabilités de sécurité : Comme nous l'avons détaillé précédemment, le SS7 présente des faiblesses de sécurité importantes, qui peuvent être exploitées pour des attaques d'interception, de localisation ou de fraude.

- Coût de maintenance et d'évolution : La maintenance et l'évolution des infrastructures SS7 peuvent être coûteuses, notamment en raison de la complexité du protocole et de la nécessité de maintenir la compatibilité avec les systèmes existants.

2. Les principales évolutions du SS7

Avant de parler des alternatives, il est important de noter que le SS7 a connu des évolutions pour tenter de répondre à certaines de ses limites :

- Utilisation de l'IP pour le transport des messages SS7 (SIGTRAN) : SIGTRAN (Signaling Transport) permet de transporter les messages SS7 sur des réseaux IP. Cela offre plusieurs avantages, tels que l'utilisation d'une infrastructure existante, une plus grande bande passante et une meilleure intégration avec les réseaux de données. Cependant, cela ne résout pas les problèmes de sécurité inhérents au protocole SS7 lui-même.

- Améliorations de la sécurité : Des mesures de sécurité ont été mises en place pour tenter de renforcer le SS7, telles que le filtrage des messages et la surveillance du réseau. Cependant, ces mesures ne suffisent pas à éliminer toutes les vulnérabilités.

3. Les alternatives au SS7 : vers le tout IP

La tendance actuelle est à la migration vers des architectures basées sur le protocole IP, notamment l'IMS (IP Multimedia Subsystem).

-

IMS (IP Multimedia Subsystem) : L'IMS est une architecture standardisée pour la fourniture de services multimédias sur les réseaux IP. Il utilise le protocole SIP (Session Initiation Protocol) pour la signalisation, qui offre plusieurs avantages par rapport au SS7 :

- Plus grande bande passante : SIP est conçu pour gérer des flux de données importants, ce qui permet la fourniture de services multimédias riches.

- Plus grande flexibilité : SIP est un protocole plus flexible et plus facile à adapter aux nouveaux services.

- Sécurité renforcée : SIP intègre des mécanismes de sécurité plus robustes, tels que l'authentification et le chiffrement.

- Convergence des réseaux : L'IMS permet la convergence des réseaux fixes et mobiles, ainsi que l'intégration des services de voix, de données et de vidéo.

-

Autres protocoles et technologies : D'autres protocoles et technologies sont également utilisés dans les nouvelles architectures de signalisation, tels que Diameter pour l'authentification et la gestion des sessions, et RESTful APIs pour l'interopérabilité avec les applications web.

4. La coexistence du SS7 et des nouvelles technologies

La migration vers les architectures basées sur IP est un processus progressif qui prendra du temps. Pendant une période de transition, le SS7 continuera de coexister avec les nouvelles technologies. Des mécanismes d'interconnexion entre les réseaux SS7 et les réseaux IP sont mis en place pour assurer la continuité de service.

5. Un passage inévitable vers le tout IP

Le SS7, bien qu'ayant rendu de grands services, arrive en fin de course face aux défis du monde numérique actuel. Les limites en termes de bande passante, de sécurité et de flexibilité plaident en faveur d'une migration vers des architectures basées sur IP, telles que l'IMS. Cette transition, bien qu'impliquant des investissements importants, est inévitable pour assurer l'évolution des réseaux de télécommunications et la fourniture de services innovants et sécurisés.

En conclusion, l'analyse approfondie des couches protocolaires du SS7, de son architecture et de ses mécanismes de signalisation révèle la complexité et la robustesse de ce système. Bien que des évolutions, telles que SIGTRAN, aient permis d'adapter le SS7 aux réseaux IP, les limitations intrinsèques du protocole, notamment en termes de bande passante et de sécurité, justifient pleinement la transition vers des architectures comme l'IMS, basées sur SIP et d'autres protocoles modernes. Cette transition marque un passage crucial vers des réseaux plus performants, plus flexibles et mieux adaptés aux exigences des services multimédias et des enjeux de sécurité actuels.

Commentaires

Enregistrer un commentaire